Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2019/881 z dnia 17 kwietnia 2019 r. w sprawie ENISA (Agencji Unii Europejskiej ds. Cyberbezpieczeństwa) oraz certyfikacji cyberbezpieczeństwa w zakresie technologii informacyjno-komunikacyjnych oraz uchylenia rozporządzenia (UE) nr 526/2013 (akt o cyberbezpieczeństwie).

Akt o cyberbezpieczeństwie został opublikowany 7 czerwca 2019 roku, ale porozumienie na temat ostatecznego brzmienia regulacji Parlament Europejski i Komisja osiągnęły 10 grudnia 2018 r. Sam projekt aktu został przedstawiony we wrześniu 2017 roku, jako część tzw. pakietu cyberbezpieczeństwa. Rozporządzenie wymaga zmian prawnych w Polsce (np. w Ustawie o krajowym systemie cyberbezpieczeństwa).

Akt o cyberbezpieczeństwie (Cybersecurity Act, CA) to druga, po dyrektywie NIS, ogólnoeuropejska regulacja w dziedzinie cyberbezpieczeństwa. CA składa się z dwóch części:

- nowy permanentny mandat dla ENISA, której nazwa została zmieniona z Europejskiej Agencji Bezpieczeństwa Sieci i Informacji na Agencja UE ds. Cyberbezpieczeństwa. Rola ENISA została znacznie wzmocniona nie tylko poprzez permanentny mandat, ale także poprzez szereg nowych obowiązków związanych z wejściem w życie Dyrektywy NIS oraz europejskich ram certyfikacji.

- rozporządzenie tworzące europejskie ramy certyfikacji cyberbezpieczeństwa dla produktów i usług ICT. Jest to bardzo istotna regulacja, która znacznie zmieni funkcjonujący obecnie model certyfikacji, zdominowany przez SOG-IS (Senior Official Group Information Security Systems)[1]

Akt o cyberbezpieczeństwie wszedł w życie 27 czerwca 2019 roku.

Ramy Europejskiej Certyfikacji Cyberbezpieczeństwa

Rozporządzenie w sprawie certyfikacji cyberbezpieczeństwa to pierwsze prawo dotyczące rynku wewnętrznego, które odpowiada na potrzebę podniesienia poziomu bezpieczeństwa produktów, usług i procesów ICT. Tak więc stworzenie europejskich ram certyfikacji cyberbezpieczeństwa to przełomowy krok, który w efekcie umożliwi zniesienie barier, utrzymujących się na rynku cyfrowym. Aby to osiągnąć, konieczne jest wypracowanie harmonijnego podejścia do certyfikacji cyberbezpieczeństwa. Dlatego rozporządzenie określa mechanizm ustanawiania europejskich programów certyfikacji cyberbezpieczeństwa oraz potwierdzania, że dane produkty bądź usługi spełniają określone wymogi bezpieczeństwa (tzw. poziom uzasadnienia zaufania).

Celem tych regulacji jest doprowadzenie do sytuacji, w której konsument będzie mógł wybierać takie urządzenia i rozwiązania, które są przetestowane i spełniają odpowiednie normy bezpieczeństwa. Z kolei firmy będą mogły oszczędzić czas i pieniądze, ponieważ nie będą musiały ubiegać się o certyfikat w każdym kraju, w którym chciałyby oferować swoje usługi bądź produkty. Co więcej, firmy które zainwestują w cyberbezpieczeństwo, będą mogły wykorzystać ten fakt jako swoją przewagę nad konkurencją.

Wejście w życie tych przepisów może jednak oznaczać również pewne wyzwania dla państw, które nie podejmowały dotąd żadnych kroków w kierunku stworzenia krajowych programów certyfikacji cyberbezpieczeństwa. W lepszej sytuacji znajdą się te państwa członkowskie, które nie będą musiały budować od podstaw odpowiednich kompetencji oraz infrastruktury np. do testowania certyfikowanego sprzętu.

Unijny kroczący program prac dotyczący europejskiej certyfikacji cyberbezpieczeństwa

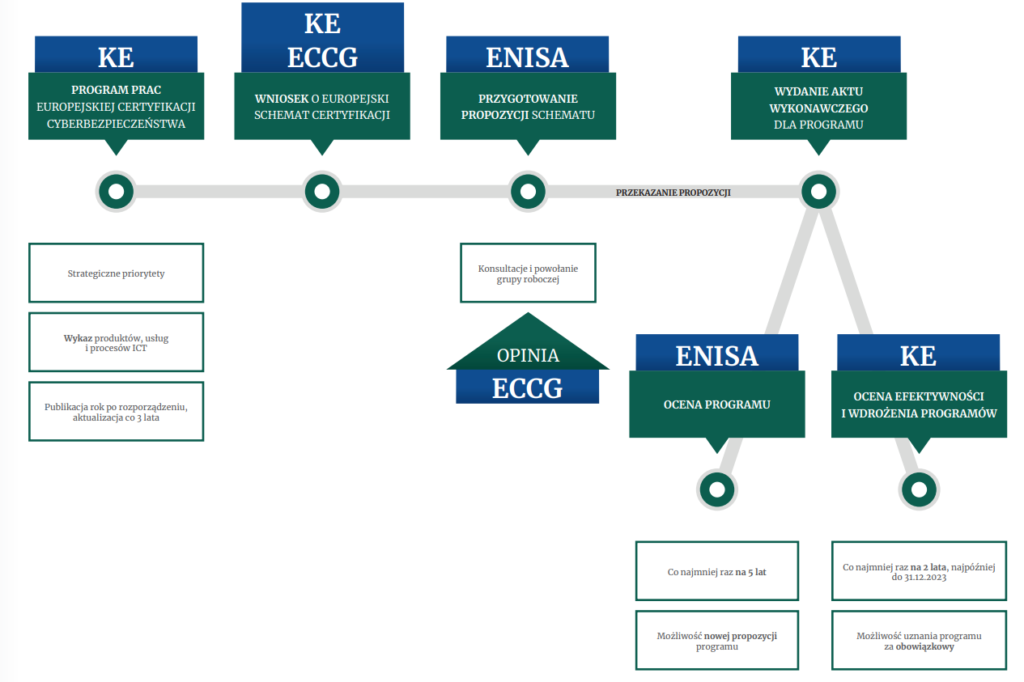

Podstawą europejskiej certyfikacji cyberbezpieczeństwa jest unijny kroczący program prac, który Komisja Europejska musi opublikować w ciągu dwunastu miesięcy od wejścia w życie rozporządzenia. Dokument powinien być aktualizowany co najmniej raz na trzy lata.

Program zawiera strategiczne priorytety dla przyszłych europejskich programów certyfikacji oraz wykaz produktów, usług i procesów ICT lub ich kategorii, dla których korzystne będzie objęcie europejskim programem certyfikacji.

Wykaz produktów, usług i procesów ICT

Rozporządzenie podaje kilka przyczyn, które uzasadniają włączenie do wykazu:

- Istniejące krajowe programy certyfikacji – jako że dostępność i rozwój krajowych programów może nieść ze sobą ryzyko fragmentacji w kontekście całego rynku UE;

- odpowiednia unijna czy też krajowa polityka lub prawodawstwo;

- rosnący popyt na rynku;

- rozwój sytuacji w zakresie cyberbezpieczeństwa;

- wniosek o przygotowanie propozycji programu złożony przez Europejską Grupę Certyfikacji Cyberbezpieczeństwa.

Rozpoczęcie procesu certyfikacji

Proces certyfikacji mogą zainicjować zarówno Komisja Europejska, jak i Europejska Grupa Certyfikacji Cyberbezpieczeństwa (ECCG, European Cybersecurity Certification Group). Różnica polega na tym, że ENISA musi przygotować propozycję europejskiego programu certyfikacji na wniosek KE. Natomiast jeśli o przygotowanie propozycji programu zawnioskuje ECCG, wówczas ENISA może taki wniosek odrzucić. Agencja musi jednak podać uzasadnienie, a każda decyzja odmowna jest podejmowana przez zarząd.

Co do zasady, wniosek powinien dotyczyć programu, który odnosi się do produktów, usług i procesów ICT ujętych w unijnym kroczącym programie prac. W uzasadnionych przypadkach możliwe jest jednak wnioskowanie o przygotowanie programu nieuwzględnionego w wykazie. Wówczas unijny kroczący program prac zostanie odpowiednio zaktualizowany.

Europejska Grupa Certyfikacji Cyberbezpieczeństwa

Europejska Grupa Certyfikacji Cyberbezpieczeństwa to jeden z najważniejszych organów, który powołuje do życia Cybersecurity Act. Grupa składa się z przedstawicieli krajowych organów ds. certyfikacji cyberbezpieczeństwa lub innych właściwych organów krajowych. Każdy członek grupy może reprezentować nie więcej niż jedno inne państwo członkowskie.

Grupie przewodniczy Komisja Europejska, która zapewnia jej sekretariat, z pomocą ENISA. W pracach oraz posiedzeniach grupy mogą uczestniczyć również inne zainteresowane strony.

Zadania ECCG:

- doradzanie i pomoc KE, w celu zapewnienia spójnego wdrożenia i stosowania przepisów dotyczących m.in. unijnego kroczącego programu prac, polityki certyfikacji cyberbezpieczeństwa czy europejskich programów certyfikacji cyberbezpieczeństwa;

- doradzanie i współpraca z ENISA przy przygotowaniu propozycji programu certyfikacji, w tym opiniowanie propozycji programu;

- występowanie do ENISA o przygotowanie propozycji europejskiego programu certyfikacji cyberbezpieczeństwa;

- kierowanie do KE opinii dotyczących utrzymania i przeglądu istniejących europejskich programów certyfikacji cyberbezpieczeństwa;

- badanie istotnych zmian w dziedzinie certyfikacji cyberbezpieczeństwa oraz wymiana informacji i dobrych praktyk;

- ułatwianie współpracy między krajowymi organami

ds. certyfikacji

cyberbezpieczeństwa,

- wsparcie we wdrażaniu mechanizmów wzajemnego przeglądu zgodnie z zasadami ustanowionymi w europejskim programie certyfikacji cyberbezpieczeństwa;

- ułatwianie dostosowania europejskich programów certyfikacji cyberbezpieczeństwa do uznanych międzynarodowych standardów. Przedstawianie ENISA zaleceń współpracy z odpowiednimi międzynarodowymi organizacjami standaryzującymi w celu zapełnienia luk w dostępnych standardach.

Ustanowienie programu certyfikacji cyberbezpieczeństwa

1. Przygotowanie propozycji programu

Za przygotowanie propozycji programu certyfikacji odpowiada ENISA. Podczas prac Agencja ma obowiązek konsultacji „programu kandydata” ze wszystkimi zainteresowanymi interesariuszami oraz ustanowienia grupy roboczej, składającej się z ekspertów z państw członkowskich, która opracuje program. Wypracowana propozycja przekazywana jest do KE.

Dodatkowo pomoc i porady ekspertów zapewnia ECCG. Grupa opiniuje również przygotowaną propozycję programu. Opinia ta nie jest wiążąca, a jej brak nie blokuje możliwości przekazania propozycji programu do Komisji Europejskiej. ENISA powinna jednak w jak największym stopniu uwzględnić opinię ECCG. Daje to sektorowi publicznemu możliwość wpływu na przygotowywanie europejskich programów certyfikacji.

2. Przyjęcie propozycji programu

Komisja Europejska, w oparciu o otrzymaną propozycję, może przyjąć akty wykonawcze, które ustanowią europejskie programy certyfikacji cyberbezpieczeństwa dla procesów, produktów i usług ICT.

3. Przegląd programów

Co najmniej raz na 5 lat ENISA ocenia przyjęte europejskie programy certyfikacji cyberbezpieczeństwa pod względem ich użyteczności i aktualności. Komisja Europejska lub ECCG może zwrócić się do Agencji o opracowanie zmienionej propozycji programu.

4. Informacje o europejskich programach certyfikacji cyberbezpieczeństwa

Zadaniem ENISA jest utworzenie specjalnej strony internetowej na temat certyfikacji cyberbezpieczeństwa. Znajdą się tam m.in. informacje o aktualnych, wygasłych lub wycofanych programach, certyfikatach czy unijnych deklaracjach zgodności. Powinno się tam znaleźć również repozytorium linków do informacji dostarczanych przez producentów i dostawców z branży ICT.

Europejski program certyfikacji cyberbezpieczeństwa

Europejski program certyfikacji cyberbezpieczeństwa musi określać co najmniej:

- Przedmiot, zakres i cel programu certyfikacji.

- Odniesienie do międzynarodowych, europejskich lub krajowych standardów zastosowanych w ocenie (lub przy ich braku do specyfikacji technicznych lub wymogów cyberbezpieczeństwa określonych w programie).

- Poziom bezpieczeństwa, czyli poziom uzasadnienia zaufania.

- wskazanie czy samoocena zgodności (tzw. ocena zgodności przez stronę pierwszą) jest dozwolona w ramach programu;

- szczegółowe lub dodatkowe wymogi dla jednostek oceniających zgodność.

- Kryteria oraz metody oceny, które pozwolą wykazać, że osiągnięto wymogi bezpieczeństwa.

- Informacje niezbędne dla procesu certyfikacji, które wnioskodawca musi udostępnić jednostkom oceniającym zgodność.

- Jeżeli program przewiduje znaki lub etykiety, należy określić warunki, na jakich mogą być one używane.

- Zasady monitorowania zgodności z wymogami certyfikatu lub unijnej deklaracji zgodności.

- Warunki przyznawania, przedłużania i odnawiania ważności certyfikatu, a także rozszerzania lub zmniejszania zakresu certyfikacji.

- Konsekwencje niezgodności certyfikowanych lub samoocenionych produktów, usług i procesów ICT z wymogami programu.

- Sposoby zgłaszania i rozwiązywania wcześniej niewykrytych podatności.

- Zasady przechowywania informacji przez jednostki oceniające zgodność.

- Zidentyfikowane krajowe lub międzynarodowe programy certyfikacji cyberbezpieczeństwa, które obejmują te same procesy, produkty i usługi ICT.

1. Certyfikat oraz unijna deklaracja zgodności

Niezbędnym elementem każdego programu jest również określenie treści i formatu wydawanego certyfikatu lub deklaracji zgodności. Powinny one zawierać:

- Czas przez jaki powinna być udostępniana deklaracja zgodności oraz dokumentacja techniczna.

- Okres ważności certyfikatu.

- Politykę ujawniania informacji o przyznanych, zmienionych i cofniętych certyfikatach.

- Warunki wzajemnego uznawania programu certyfikacji z innymi państwami.

- Zasady wzajemnej oceny dla organów wydających europejskie certyfikaty cyberbezpieczeństwa dla wysokiego poziomu bezpieczeństwa.

- Procedury dostarczania i aktualizacji dodatkowych informacji cyberbezpieczeństwa oraz ich format.

Wymagania programu nie mogą być sprzeczne z obowiązującymi regulacjami prawnymi, zwłaszcza wynikającymi z ujednoliconego prawodawstwa UE.

2. Wymogi bezpieczeństwa

Europejski program certyfikacji cyberbezpieczeństwa powinien być tak zaprojektowany, aby spełniać przynajmniej następujące wymogi bezpieczeństwa:

- ochrona przetwarzanych danych, podczas całego cyklu życia produktu lub usługi;

- dostęp wyłącznie do tych danych, do których upoważnione osoby, programy lub maszyny mają prawo dostępu;

- identyfikacja i dokumentacja znanych podatności i słabych punktów;

- możliwość sprawdzenia, które dane czy usługi były przetwarzane, kiedy i przez kogo;

- możliwość sprawdzenia czy produkty, procesy i usługi nie zawierają znanych podatności;

- przywrócenie dostępu do danych, usług i funkcji w odpowiednim czasie po incydencie;

- produkty, usługi i procesy są bezpieczne domyślnie i zgodnie z projektem;

- produkty, usługi i procesy są dostarczane z aktualnym oprogramowaniem i sprzętem pozbawionym znanych luk, oraz z mechanizmami bezpiecznych aktualizacji.

3. Poziomy uzasadnienia zaufania europejskich programów certyfikacji cyberbezpieczeństwa

Europejski program certyfikacji cyberbezpieczeństwa może określać trzy poziomy bezpieczeństwa: podstawowy, istotny i wysoki. Poziom uzasadnienia zaufania dla danego urządzenia czy usługi ICT, powinien być proporcjonalny do poziomu ryzyka, na który składa się m.in. prawdopodobieństwo wystąpienia incydentu oraz jego potencjalny wpływ.

Wydany na określonym poziomie certyfikat zapewnia, że produkty, usługi i procesy ICT spełniają odpowiednie wymogi bezpieczeństwa i zostały ocenione zgodnie z obowiązującymi na danym poziomie wytycznymi.

|

Poziom uzasadnienia zaufania |

Ryzyko |

Wymagana ocena |

|

Podstawowy |

· znane podstawowe cyberzagrożenia |

· dokumentacja techniczna |

|

Istotny |

· znane cyberzagrożenia · cyberatak prowadzony przez podmioty o ograniczonych umiejętnościach i zasobach |

· czy nie zastosowano powszechnie znanych podatności · czy produkty bądź usługi prawidłowo wdrażają niezbędne funkcje bezpieczeństwa |

|

Wysoki |

· cyberatak prowadzany przez aktorów o znaczących umiejętnościach i zasobach |

· czy nie zastosowano powszechnie znanych podatności · czy produkty bądź usługi prawidłowo wdrażają niezbędne funkcje bezpieczeństwa · odporność na ataki za pomocą testów penetracyjnych |

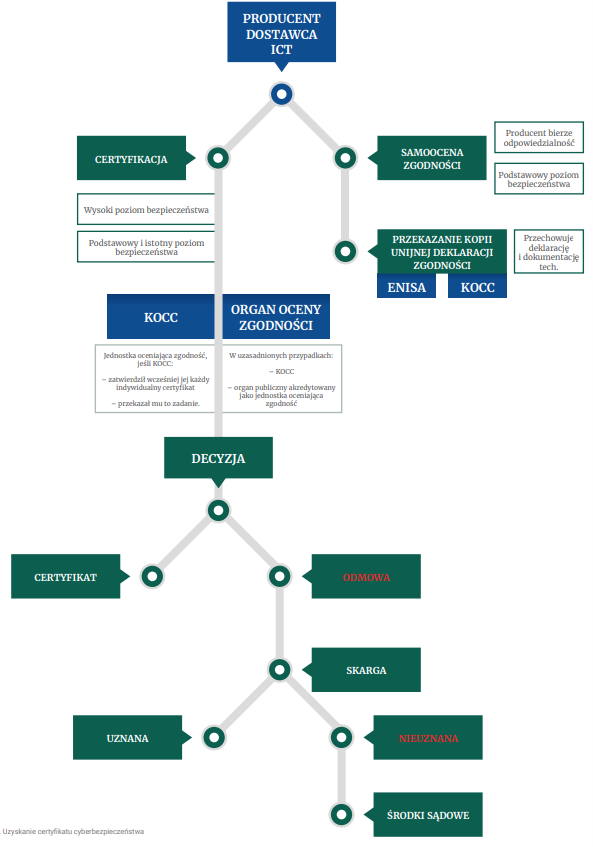

4. Ocena zgodności przez stronę pierwszą

Europejski program certyfikacji cyberbezpieczeństwa może zezwolić na przeprowadzenie samooceny zgodności (tzw. ocena zgodności przez stronę pierwszą). Przeprowadza ją producent lub dostawca produktów i usług ICT na swoją wyłączną odpowiedzialność. Taka ocena może dotyczyć tylko produktów i usług na podstawowym poziomie bezpieczeństwa.

Dostawca lub producent stwierdza, że spełnione zostały wymogi określone w europejskim programie certyfikacji i przyjmuje odpowiedzialność za ich zgodność. Unijną deklarację zgodności oraz dokumentację techniczną należy przechowywać przez czas określony w danym europejskim programie certyfikacji. Kopię deklaracji przedkłada się do krajowego organu ds. certyfikacji cyberbezpieczeństwa i ENISA.

Wydawanie deklaracji zgodności jest dobrowolne, chyba że inaczej stanowi unijne bądź krajowe prawo. Deklaracja uznawana jest we wszystkich państwach członkowskich.

5. Uzupełniające informacje dotyczące cyberbezpieczeństwa

Producent lub dostawca certyfikowanych lub samoocenionych produktów, usług i procesów ICT musi przekazać następujące informacje uzupełniające:

- wytyczne pomagające użytkownikom w bezpiecznej konfiguracji, instalacji, wdrażaniu, eksploatacji i konserwacji produktów lub usług;

- jak długo użytkownicy będą mieli zapewnione wsparcie bezpieczeństwa, zwłaszcza w kontekście aktualizacji związanych z cyberbezpieczeństwem;

- w jaki sposób użytkownicy lub analitycy cyberbezpieczeństwa mogą zgłaszać informacje o podatnościach;

- wskazanie repozytoriów online, które zwierają ujawnione luki w zabezpieczeniach danego produktu lub usługi, a także odpowiednie porady.

Informacje muszą być dostępne w formie elektronicznej oraz aktualizowane, przynajmniej do wygaśnięcia certyfikatu lub unijnej deklaracji zgodności.

Certyfikacja cyberbezpieczeństwa

Procesy, produkty i usługi ICT, które zostały certyfikowane w ramach europejskiego programu certyfikacji cyberbezpieczeństwa, uznaje się za zgodne z jego wymaganiami. Certyfikaty wydawane są na okres określony w danym programie certyfikacji i mogą być przedłużane, pod warunkiem że odpowiednie wymagania nadal są spełniane.

Europejski certyfikat cyberbezpieczeństwa jest uznawany we wszystkich państwach członkowskich. Certyfikacja jest dobrowolna, chyba że prawo unijne lub państwowe stanowi inaczej.

1. Ocena certyfikatów

Komisja Europejska będzie regularnie oceniać efektywność i wdrożenie przyjętych programów certyfikacji. Komisja sprawdza również czy konkretny program powinien zostać uznany jako obowiązkowy, aby zapewnić odpowiedni poziom cyberbezpieczeństwa oraz usprawnić funkcjonowanie rynku wewnętrznego.

2. Obowiązkowa certyfikacja

Przeprowadzając ocenę, KE identyfikuje produkty, procesy i usługi ICT objęte istniejącym programem certyfikacji, które powinny podlegać obowiązkowej certyfikacji. W pierwszej kolejności oceniane pod tym kątem będą sektory szczególnie wrażliwe, wymienione w załączniku II do Dyrektywy NIS: energetyka, transport, bankowość, infrastruktura rynków finansowych, służba zdrowia, zaopatrzenie w wodę pitną oraz infrastruktura cyfrowa. Ocenia się je najpóźniej dwa lata po przyjęciu pierwszego programu.

Oceniając, czy certyfikat powinien być obowiązkowy, Komisja:

- rozważa jaki wpływ wywrą podjęte środki na producentów lub dostawców, a także samych użytkowników. Uwzględnia przy tym koszty, ale i przewidywane korzyści wynikające ze zwiększenia poziomu bezpieczeństwa;

- bierze pod uwagę dostępność oraz wykorzystanie odpowiedniego prawa – krajowego i międzynarodowego;

- prowadzi konsultacje z zainteresowanymi stronami i państwami członkowskimi;

- rozważa terminy wdrożenia, przejściowe okresy oraz środki;

- proponuje najszybszy i najskuteczniejszy sposób przejścia od dobrowolnych do obowiązkowych programów certyfikacji.

3. Wydawanie certyfikatów cyberbezpieczeństwa

Europejski certyfikat cyberbezpieczeństwa, który odnosi się do podstawowego lub istotnego poziomu bezpieczeństwa, wydaje jednostka oceniająca zgodność na podstawie kryteriów zawartych w europejskim programie certyfikacji cyberbezpieczeństwa. Jednak w uzasadnionych przypadkach określony program może wskazywać, że certyfikat może wydać wyłącznie organ publiczny:

- krajowy organ ds. certyfikacji cyberbezpieczeństwa,

- organ publiczny akredytowany jako jednostka oceniająca zgodność.

Gdy europejski program certyfikacji cyberbezpieczeństwa wymaga zapewnienia poziomu wysokiego, certyfikat może wydać:

- krajowy organ ds. certyfikacji cyberbezpieczeństwa,

- jednostka

oceniająca zgodność, tylko jeśli krajowy organ ds. certyfikacji

cyberbezpieczeństwa:

- zatwierdził wcześniej każdy indywidualny certyfikat wydany przez tę jednostkę; lub

- wcześniej przekazał jej to zadanie.

4. Informowanie jednostek wydających certyfikaty

Osoba fizyczna lub prawna, która ubiega się o certyfikację produktu, procesu lub usługi ICT, udostępnia wszystkie informacje niezbędne do przeprowadzenia procedury.

Po otrzymaniu certyfikatu musi informować jednostkę wydającą certyfikat o wszelkich wykrytych później lukach lub nieprawidłowościach, które mogą mieć wpływ na spełnianie wymogów certyfikacji. Jednostka przekazuje informacje krajowemu organowi ds. certyfikacji cyberbezpieczeństwa.

Certyfikacja na poziomie krajowym – obowiązki państw członkowskich

O ile przygotowanie programów certyfikacji cyberbezpieczeństwa odbywa się na poziomie europejskim, o tyle sam proces certyfikacji przebiega na poziomie krajowym. Cybersecurity Act nakłada na państwa członkowskie konkretne obowiązki, które mają pomóc w budowie sprawnego krajowego systemu certyfikacji cyberbezpieczeństwa.

Aby móc przeprowadzić proces certyfikacji, konieczne jest funkcjonowanie:

- Krajowego organu ds. certyfikacji cyberbezpieczeństwa (KOCC)

- Krajowej jednostki akredytującej[2]

- Jednostek oceniających zgodność

Krajowe organy ds. certyfikacji cyberbezpieczeństwa

Najważniejszym obowiązkiem państw członkowskich jest wyznaczenie co najmniej jednego krajowego organu ds. certyfikacji cyberbezpieczeństwa. Mają na to 24 miesiące po opublikowaniu rozporządzenia w Dzienniku Urzędowym Unii Europejskiej.

Państwo członkowskie może powołać taki organ na swoim terytorium lub porozumieć się z innym państwem i wyznaczyć organ na jego terenie. Następnie należy poinformować Komisję Europejską o wyznaczonym organie, a jeśli jest więcej niż jeden – o powierzonych im zadaniach. To również na państwach członkowskich spoczywa obowiązek zapewnienia krajowym organom ds. certyfikacji cyberbezpieczeństwa zasobów do wykonywania powierzonych zadań.

Krajowe organy certyfikacji pełnią dwoistą rolę:

- wydają certyfikaty,

- prowadzą działania nadzorcze.

Obie te funkcje muszą być rozdzielone i niezależne od siebie. Krajowe organy muszą być również niezależne od podmiotów, które nadzorują – w kwestiach organizacji, decyzji finansowych, struktury prawnej czy przy podejmowaniu decyzji.

Krajowe organy certyfikacji współpracują ze sobą oraz z KE, a w szczególności wymieniają informacje, doświadczenia i dobre praktyki. Żeby skutecznie wprowadzać w życie przepisy rozporządzenia, powinny również uczestniczyć w pracach Europejskiej Grupy Certyfikacji Cyberbezpieczeństwa.

Zadania krajowych organów ds. certyfikacji cyberbezpieczeństwa

- egzekwują zasady zawarte w programach, aby monitorować zgodność produktów, procesów i usług ICT z wymogami certyfikatów wydanych na ich terytoriach;

- monitorują i egzekwują zobowiązania producentów lub dostawców, którzy mają siedzibę na ich terenie, i którzy wydali deklarację zgodności;

- wspierają krajowe jednostki akredytujące w monitorowaniu i nadzorowaniu działalności jednostek oceniających zgodność;

- monitorują i nadzorują organy publiczne wydające certyfikaty;

- autoryzują jednostki oceniające zgodność oraz ograniczają, zawieszają lub cofają obowiązujące zezwolenia w przypadkach, gdy jednostki nie spełniają wymogów.

- rozpatrują skargi złożone przez osoby fizyczne lub prawne w związku z wydanymi certyfikatami lub unijną deklaracją zgodności;

- przedstawiają roczne zbiorcze sprawozdanie z podjętych działań;

- współpracują z innymi krajowymi organami ds. certyfikacji cyberbezpieczeństwa lub organami publicznymi, dzielą się informacjami o niezgodnościach procesów, produktów i usług ICT z wymogami rozporządzenia lub europejskich programów certyfikacji;

- monitorują istotne zmiany w dziedzinie certyfikacji cyberbezpieczeństwa.

Uprawnienia krajowych organów ds. certyfikacji cyberbezpieczeństwa

Krajowe organy ds. certyfikacji cyberbezpieczeństwa mogą:

- zwracać się do jednostek oceniających zgodność, posiadaczy europejskich certyfikatów cyberbezpieczeństwa oraz podmiotów deklarujących zgodność, o dostarczenie informacji, których potrzebują do wykonywania swoich zadań;

- audytować jednostki oceniające zgodność, posiadaczy europejskich certyfikatów oraz podmioty deklarujące zgodność;

- podjąć odpowiednie środki, zgodnie z prawem krajowym, żeby zapewnić przestrzeganie zapisów rozporządzenia lub europejskiego programu certyfikacji przez jednostki oceniające zgodność, posiadaczy certyfikatów i podmioty deklarujące zgodność;

- uzyskać dostęp do obiektów jednostek oceniających zgodność i posiadaczy europejskich certyfikatów cyberbezpieczeństwa, żeby przeprowadzić dochodzenie zgodnie z prawem procesowym UE lub państwa członkowskiego;

- wycofać certyfikat wydany przez krajowy organ ds. certyfikacji cyberbezpieczeństwa lub jednostkę oceniającą zgodność, który nie jest zgodny z rozporządzeniem lub europejskim programem certyfikacji cyberbezpieczeństwa;

- nałożyć sankcje, zgodnie z prawem krajowym, oraz wymagać natychmiastowego zaprzestania naruszeń zobowiązań określonych w rozporządzeniu.

Wzajemna ocena krajowych organów certyfikacji

Krajowe organy certyfikacji cyberbezpieczeństwa będą się wzajemnie oceniać, czyli podlegać tzw. przeglądowi partnerskiemu. Będzie on prowadzony na podstawie rzetelnych kryteriów oraz procedur oceny dotyczących struktury, zasobów ludzkich, wymagań procesowych, poufności i obsługi skarg.

Wzajemny przegląd sprawdzać będzie:

- Czy działania krajowego organu ds. certyfikacji cyberbezpieczeństwa związane z wydawaniem certyfikatów są rozdzielone i niezależne od działań nadzorczych.

- Procedury

dotyczące nadzoru i monitorowania:

- zgodności produktów, usług i procesów ICT z certyfikatami,

- zobowiązań producentów i dostawców produktów, procesów lub usług ICT,

- działalności jednostek oceniających zgodność.

- Czy personel organów wydających certyfikaty dla wysokiego poziomu bezpieczeństwa posiada odpowiednią wiedzę specjalistyczną.

Wzajemny przegląd odbywać się będzie co najmniej raz na pięć lat. Prowadzą go przynajmniej dwa krajowe organy ds. certyfikacji cyberbezpieczeństwa z innych państw członkowskich oraz Komisja Europejska. W ocenie uczestniczyć może również ENISA.

Komisja może przyjmować akty wykonawcze, ustanawiające plan wzajemnego przeglądu na co najmniej pięć lat oraz określające kryteria m.in. składu zespołu, metodologii przeglądu partnerskiego, harmonogramu czy cykliczności.

Wyniki wzajemnego przeglądu bada Europejska Grupa Certyfikacji Cyberbezpieczeństwa, po czym przygotowuje streszczenie, które może być udostępnione publicznie. Jeśli zachodzi taka potrzeba, wydaje również wytyczne lub rekomendacje.

Jednostki oceniające zgodność

Jednostki oceniające zgodność to również bardzo istotne ogniwo krajowego systemu certyfikacji cyberbezpieczeństwa. Mogą one wystawiać certyfikaty dla podstawowego i istotnego poziomu bezpieczeństwa, a po przekazaniu takiego zadania przez krajowy organ ds. certyfikacji cyberbezpieczeństwa – nawet dla poziomu wysokiego.

Jednostki oceniające zgodność są akredytowane przez krajową jednostkę akredytującą tylko wtedy, gdy spełniają określone wymogi[3]. Akredytacja jest wydawana maksymalnie na pięć lat i może być przedłużana na tych samych warunkach, o ile jednostka oceniająca zgodność dalej spełnia wymogi.

Jednostki akredytujące podejmują środki, aby ograniczyć, zawiesić lub odwołać akredytację jednostki oceniającej zgodność, gdy przestała ona spełniać warunki akredytacji lub gdy jej działania naruszają rozporządzenie w sprawie certyfikacji cyberbezpieczeństwa.

Jeśli europejski certyfikat cyberbezpieczeństwa zostanie wydany przez krajowy organ ds. certyfikacji cyberbezpieczeństwa, wówczas jako jednostka oceniająca zgodność będzie akredytowana jednostka certyfikująca tego krajowego organu certyfikacji.

Jeśli europejski program certyfikacji określa specyficzne lub dodatkowe wymogi, wówczas zadania w ramach tego programu mogą wykonywać jedynie jednostki oceniające zgodność wyznaczone przez krajowy organ ds. certyfikacji cyberbezpieczeństwa, jako spełniające te wymogi.

Krajowe programy certyfikacji i certyfikaty cyberbezpieczeństwa

Cybersecurity Act wpłynie na już funkcjonujące w niektórych państwach programy certyfikacji. Nie należy się jednak obawiać, że wydane wcześniej krajowe certyfikaty nagle stracą ważność. Nawet jeśli zostały objęte nowymi europejskimi programami certyfikacji, zachowają ważność do daty wygaśnięcia określonej w przyznanym już certyfikacie.

Jeśli zaś chodzi o krajowe programy certyfikacji cyberbezpieczeństwa, które zostaną objęte europejskimi programami certyfikacji, to przestaną one wywoływać skutki od daty ustalonej w akcie wykonawczym. Jeśli jednak nie zostały objęte europejskim programem certyfikacji, nadal mogą funkcjonować.

Państwa członkowskie nie wprowadzają nowych krajowych programów certyfikacji cyberbezpieczeństwa dla produktów, procesów i usług ICT, które zostały już objęte europejskim programem certyfikacji.

Żeby uniknięcia rozdrobnienia rynku wewnętrznego, państwa członkowskie informują Komisję i EGCC o planach opracowania nowych krajowych programów certyfikacji.

Powiadamianie, kary, skargi i środki sądowe

Powiadomienie

Po przyjęciu każdego europejskiego programu certyfikacji cyberbezpieczeństwa, krajowe organy ds. certyfikacji powiadamiają Komisję o akredytowanych jednostkach oceniających zgodność oraz o wszelkich późniejszych zmianach w tym zakresie.

Rok po wejściu w życie europejskiego programu certyfikacji cyberbezpieczeństwa, Komisja publikuje wykaz notyfikowanych jednostek oceniających zgodność w Dzienniku Urzędowym UE. Krajowy organ ds. certyfikacji cyberbezpieczeństwa może wnioskować do KE o usunięcie z wykazu jednostki notyfikowanej przez dane państwo członkowskie. Komisja publikuje odpowiednie zmiany w ciągu miesiąca od otrzymania wniosku.

Komisja Europejska może w aktach wykonawczych określić okoliczności, formaty i procedury przekazywania powiadomień.

Prawo do złożenia skargi

Osoby fizyczne lub prawne mają prawo złożyć skargę do wystawcy certyfikatu lub, jeśli certyfikat wydała jednostka oceniająca zgodność, do odpowiedniego krajowego organu ds. certyfikacji cyberbezpieczeństwa.

Organ, w którym została złożona skarga, informuje skarżącego o przebiegu postępowania i podjętej decyzji, w tym o możliwości sądowego środka odwoławczego.

Prawo do skutecznego środka sądowego

Niezależnie od administracyjnych lub innych pozasądowych środków odwoławczych, osoby fizyczne i prawne mają prawo do skutecznego środka sądowego w odniesieniu do:

- decyzji organu, która dotyczy wydania, niewydania bądź uznania europejskiego certyfikatu cyberbezpieczeństwa posiadanego przez te osoby fizyczne i prawne;

- zaniechania rozpatrzenia skargi wniesionej do organu.

Postępowania będą prowadzone przez sądy państwa członkowskiego, w którym znajduje się organ będący przedmiotem danego postępowania.

Kary

Państwa członkowskie ustanawiają zasady dotyczące sankcji w przypadku naruszeń przepisów rozporządzenia i europejskich programów certyfikacji cyberbezpieczeństwa. Podejmują też wszelkie niezbędne środki, żeby zapewnić ich wdrożenie. Przewidziane kary muszą być skuteczne, proporcjonalne i odstraszające. Państwa członkowskie powiadamiają Komisję o tych zasadach i środkach oraz o wszelkich późniejszych zmianach.

Podsumowanie – pięć najważniejszych zmian, które wprowadza Cybersecurity Act w zakresie certyfikacji

- Wprowadzenie dobrowolnej certyfikacji produktów, usług i procesów ICT.

- Możliwość wprowadzenia obowiązkowej certyfikacji dla wybranych produktów, usług i procesów ICT.

- Określenie trzech poziomów bezpieczeństwa dla certyfikowanych usług, produktów i procesów ICT: podstawowy, istotny i wysoki.

- Obowiązek powołania przez państwa członkowskie krajowych organów ds. certyfikacji cyberbezpieczeństwa.

- Ustanowienie Europejskiej Grupy Certyfikacji Cyberbezpieczeństwa.

- Rozporządzenie wymaga zmian prawnych w Polsce (np. w Ustawie o krajowym systemie cyberbezpieczeństwa).

[1] Porozumienie SOG-IS zostało zawarte w 1997 roku, w odpowiedzi na decyzję Rady UE z marca 1992 roku. Sygnatariusze porozumienia mogą samodzielnie oceniać i certyfikować produkty i usługi sektora IT, zgodnie z międzynarodową normą OSO/IEC 15408, która pozwala zweryfikować bezpieczeństwo systemów teleinformatycznych pod względem formalnym. Polska dołączyła do grupy państw sygnatariuszy porozumienia SOG-IS w 2017 roku.

[2] Każde państwo członkowskie wyznacza jedną krajową jednostkę akredytującą. W Polsce jest to Polskie Centrum Akredytacji, które akredytuje jednostki oceniające zgodność, gdy spełniają określone wymogi. Na podstawie Rozporządzenia Parlamentu Europejskiego i Rady (WE) nr 765/2008 z dnia 9 lipca 2008 r. ustanawiającego wymagania w zakresie akredytacji i nadzoru rynku odnoszące się do warunków wprowadzania produktów do obrotu i uchylające rozporządzenie (EWG) nr 339/93.

[3] Wymogi określa załącznik do Rozporządzenia Parlamentu Europejskiego i Rady (WE) nr 765/2008 z dnia 9 lipca 2008 r. ustanawiające wymagania w zakresie akredytacji i nadzoru rynku odnoszące się do warunków wprowadzania produktów do obrotu i uchylające rozporządzenie (EWG) nr 339/93 (Tekst mający znaczenie dla EOG)