8 grudnia 2022 roku ENISA opublikowała krajobraz zagrożeń (threat landscape) w zakresie zagranicznych manipulacji informacjami i ingerencjami w informacje (foreign information manipulation interference – FIMI). Ten zyskujący popularność temat koresponduje ze zjawiskiem dezinformacji.

Zakres raportu

Pojęcie FIMI, czyli zagranicznych manipulacji informacjami i ingerencji w informacje, zaproponowała Europejska Służba Działań Zewnętrznych (European Union External Action – EEAS) w odpowiedzi na postulaty wyrażone w Europejskim planie działania na rzecz dezinformacji. Pojęcie to powstało z potrzeby ujęcia w jedno hasło różnych pojęć związanych z manipulowaniem informacją. FIMI, zgodnie z definicją zaproponowaną przez EEAS, oznacza wzór zachowań, zwykle nielegalnych, który ma lub może mieć potencjalnie negatywny wpływ na wartości, procedury lub procesy polityczne. FIMI mają charakter manipulacyjny, prowadzone są w sposób celowy i skoordynowany. W działaniach takich mogą brać udział aktorzy państwowi lub niepaństwowi.

W pojęciu FIMI nie mieści się np. „misinformacja”, która zakłada brak zamiaru szerzenia fałszywych lub mylących informacji. W FIMI manipulacja zawsze ma charakter celowy, jest elementem czyjegoś zamierzonego działania. Chociaż działalność osób, które celowo szerzą zmanipulowane treści (a nie są wyłącznie indywidualnymi obywatelami, którzy w nie uwierzyli i przekazują dalej) będzie wpisywała się w FIMI, to jednak misinformacja nie jest przedmiotem raportu ENISA.

W zakres raportu wchodzi jednak dezinformacja, a także m.in. „propaganda obliczeniowa” (manipulowanie opinią publiczną przez połączenie platform mediów społecznościowych, niezależnych pośredników, algorytmów i big data[1]), „skoordynowane nieautentyczne działania” oraz „szum informacyjny”.

Dane wykorzystane do sporządzenia raportu pochodzą ze źródeł otwartych i zostały zebrane w okresie między styczniem 2020 a środkiem czerwca 2022 roku. Przeanalizowano 33 przypadki FIMI/dezinformacji.

W raporcie wykorzystano frameworki DISARM i MITRE ATT&CK w celu identyfikacji technik, jakimi posługiwali się twórcy FIMI/dezinformacji oraz ustalenia przydatności wspólnego zastosowania opisanych w nich taktyk i technik. Ze względu na brak oficjalnych tłumaczeń tych frameworków, w tym zakresie niżej przywołano dane w większości z zachowaniem oryginalnej terminologii.

Najważniejsze wnioski raportu ENISA

- Ponad połowa (18) analizowanych wydarzeń wymierzona była w podmioty związane z państwem (rząd i administracja, partie polityczne, sektory obronne i prawodawstwo). W większości spraw obywatele nie ucierpieli bezpośrednio, a raczej w konsekwencji podjętego działania. Byli oni drugorzędnym celem w 19 wypadkach.

- W zakresie efektu, jaki dane FIMI/treści dezinformacyjne wywołały, ENISA przede wszystkim wymienia – zarówno jako cel główny, jak i drugorzędny – wpływ na społeczeństwo (jako główny w 13 wydarzeniach i jako drugorzędny w 18) i polityczny (jako główny w 15 wydarzeniach i jako drugorzędny w 11).

- Jeśli chodzi o dotkliwość treści FIMI/dezinformacyjnych dla danego podmiotu, to ENISA wskazuje, że była ona w większości przypadków niska (bardzo niska – 1, niska – 20) lub średnia (12).

- W raporcie wyróżniono kilka grup możliwych motywacji twórców FIMI/dezinformacji:

- Geopolityczne (34%)

- Mające na celu wywołanie zakłóceń (32%)

- Ideologiczne (19%)

- Inne (8%)

- Finansowe (6%).

Techniki, taktyki i procedury twórców FIMI/dezinformacji

Perspektywa DISARM

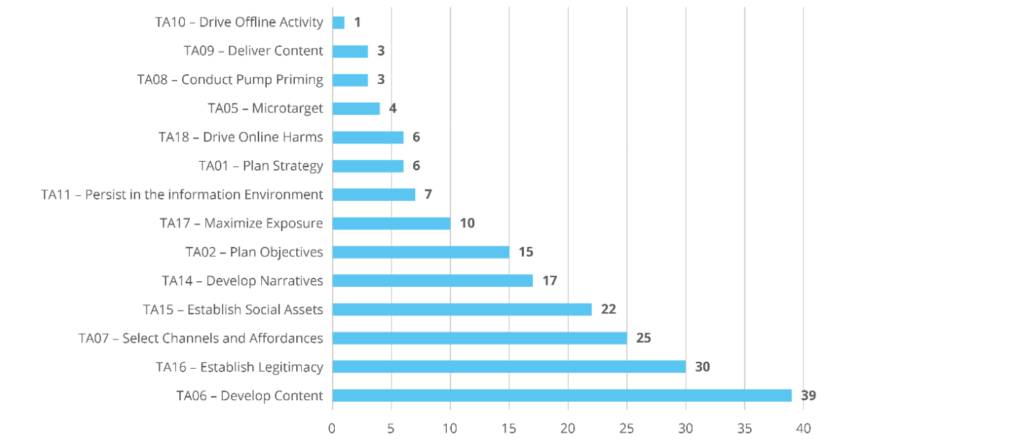

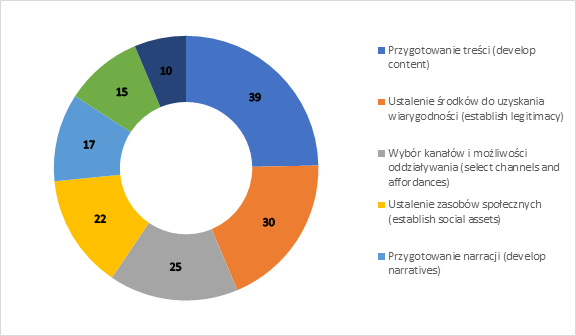

DISARM to framework dedykowany walce z dezinformacją. Twórcy raportu ENISA przedstawili metody rozpowszechniania FIMI/dezinformacji zgodnie z przyjętą w nim metodyką. Analiza została przeprowadzona przez powiązanie z każdym zdarzeniem typu FIMI/dezinformacyjnym kilku taktyk.

Foreign information manipulation and interference (FIMI) and cybersecurity – threat landscape. ENISA 2022, s. 18

W świetle powyższych danych, ENISA wskazała najczęściej wykorzystane w analizowanych przypadkach (co najmniej dziesięciokrotnie) taktyki. Są to:

Perspektywa MITTRE ATT&CK

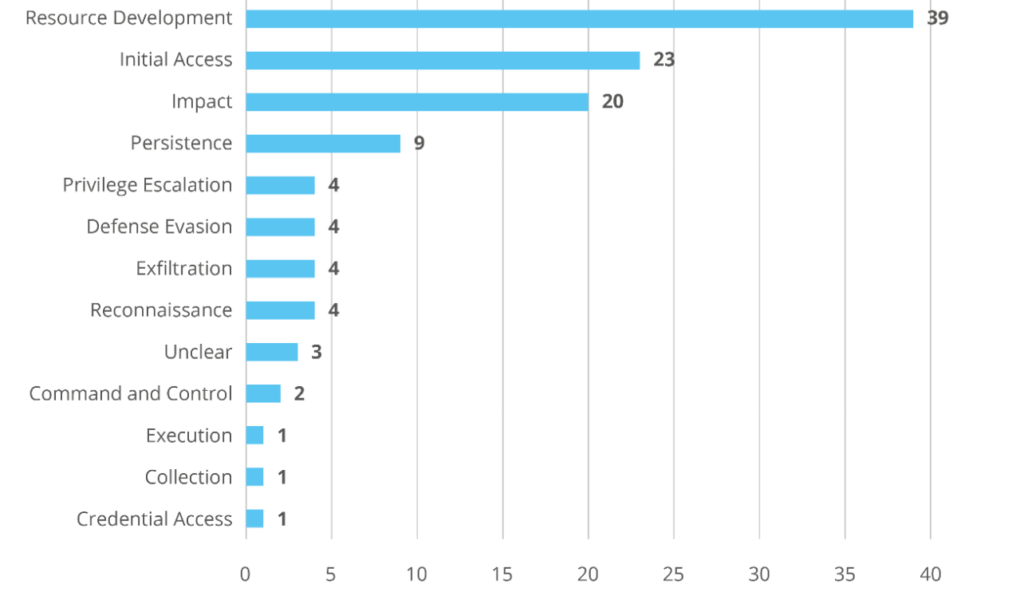

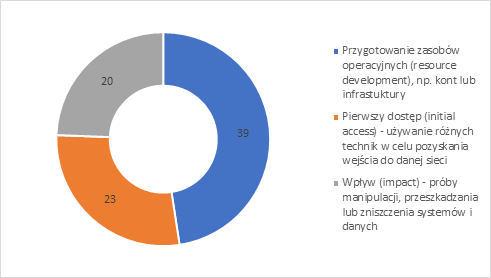

MITTRE ATT&CK to obszerna baza znanych taktyk i technik ataków wykorzystywanych przez cyberprzestępców. Twórcy raportu ENISA przeanalizowali dane z operacji FIMI/dezinformacyjnych i przedstawili je, wykorzystując do tego nomenklaturę bazy MITTRE ATT&CK.

Foreign information manipulation and interference (FIMI) and cybersecurity – threat landscape. ENISA 2022, s. 20

Jak wynika z powyższych danych, najczęściej powtarzającymi się taktykami były:

Chociaż do tych taktyk MITTRE ATT&CK przypisuje konkretne techniki, to jednak nie zawsze korespondują one z analizowanymi przez ENISA kampaniami FIMI/dezinformacyjnymi.

ENISA przeanalizowała ponadto zagrożone przez rozpowszechnianie treści FIMI/dezinformacji zasoby, jednak wyniki były trudne w interpretacji – aż w 13 przypadkach (na 33) nie było to możliwe. Wśród pozostałych analizowanych wydarzeń, najczęściej zagrożone były serwery (11), dopiero w dalszej kolejności urządzenia mobilne, serwery email, bazy danych (4) i system zarządzania treścią (content management system – 2).

Rola cyberbezpieczeństwa

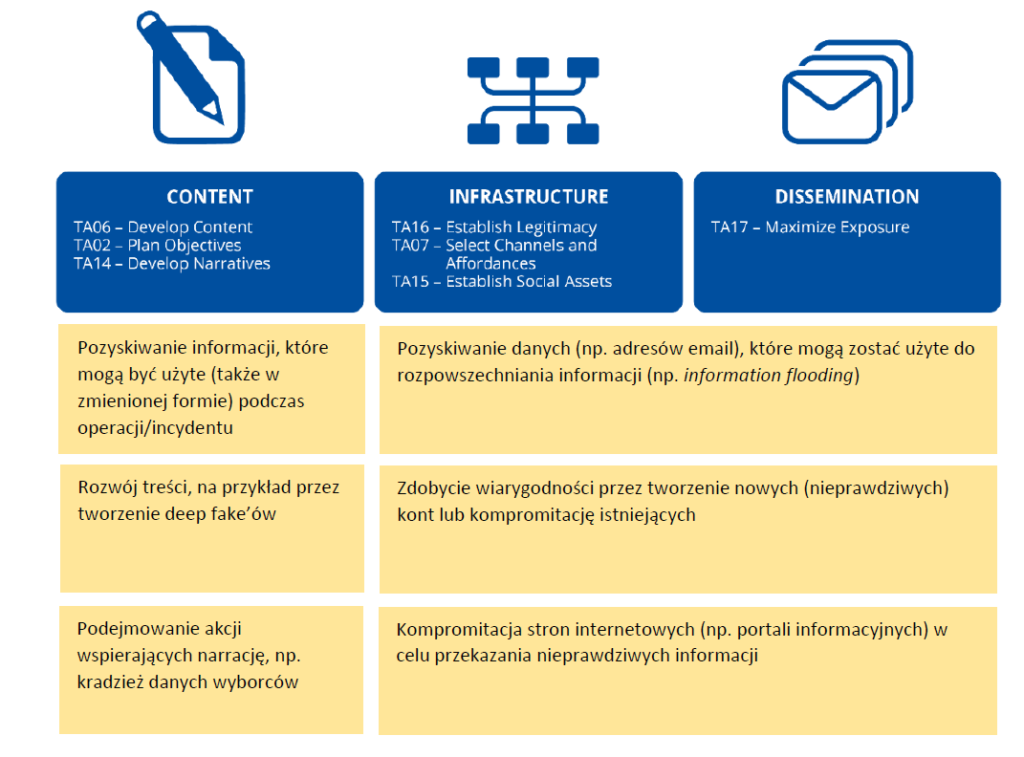

ENISA wskazuje, że cyberataki odgrywają ważną rolę w zorganizowanych kampaniach manipulacji informacjami i dostarczają, na przykład, narzędzi umożliwiających prowadzenie takich operacji. Odgrywają również rolę w zakresie rozpowszechniania treści, chociaż mniejszą. Poniższa grafika prezentuje możliwości, jakie cyberataki stwarzają dla FIMI/dezinformacji z wykorzystaniem taktyk zaczerpniętych z frameworku DISARM.

Rekomendacje ENISA

Rekomendacje i spostrzeżenia twórcy raportu uporządkowali w następujących kategoriach: techniczne, w zakresie cyberbezpieczeństwa, strategiczne i zakresu policy. Ponieważ część powtarza się między tymi kategoriami, niżej wyszczególniono najważniejsze z nich.

- Ze względu na rozbieżność między incydentami i operacjami informacyjnymi/z zakresu cyberbezpieczeństwa, należy poszukać ujednoliconego sposobu zgłaszania tych treści. Nie ulega wątpliwości, że nacisk w analizie cyberataków kładzie się na incydent, bowiem w trakcie poszczególnych incydentów taktyki sprawców mogą się zmieniać. Przy analizie FIMI/dezinformacji z kolei należy zwracać szczególną uwagę na całość operacji, ponieważ czasem dopiero wtedy można odszukać motywy sprawców i wpływ operacji. Dlatego należy znaleźć taki sposób raportowania FIMI/dezinformacji, który zapewniałby zarówno spojrzenie na incydent, jak i na całość operacji. Raportowanie FIMI/dezinformacji powinno również uwzględniać aspekty związane z cyberbezpieczeństwiem i być spójne, aby umożliwić porównywanie ze sobą zdarzeń.

- ENISA zwraca uwagę na trudności w zakresie wskazania długości trwania wydarzeń typu FIMI/dezinformacyjnych.

- Warto stosować oba wymienione wyżej frameworki, ponieważ zastosowanie MITTRE ATT&CK może pomóc w odpowiedniej klasyfikacji taktyki według DISARM.

- Istotne jest ustalenie głównego celu FIMI/dezinformacji, ponieważ często nie jest on pierwszym celem tych działań.

- Działania FIMI/dezinformacyjne nie skupiają się wyłącznie na sektorach krytycznych (czego przykładem mogą być media).

- Zastosowanie analizy z zakresu cyberbezpieczeństwa może mieć szczególne znaczenie dla ustalenia atrybucji sprawców FIMI/dezinformacji.

- Jednostki zajmujące się cyberbezpieczeństwem oraz FIMI/dezinformacją powinny współpracować i wymieniać się informacjami.

- Podnoszenie świadomości w zakresie cyberbezpieczeństwa jest ważne dla ograniczenia rozprzestrzeniania treści FIMI/dezinformacyjnych oraz zabezpieczenia przed pozyskaniem infrastruktury do rozprzestrzeniania takich treści.

- Konieczna jest poprawa dostępności i jakości informacji na temat incydentów FIMI/dezinformacyjnych.

- Istotne jest także budowanie potencjału i zdolności państw członkowskich i międzynarodowych partnerów UE, nie tylko w zakresie świadomości, ale także podnoszenia własnych zdolności w zakresie cyberbezpieczeństwa i przeciwdziałania FIMI/dezinformacji.

Podsumowanie

- ENISA zwraca uwagę na wartość oceny aspektów związanych z cyberbezpieczeństwem w analizie FIMI/dezinformacji.

- W tym celu ENISA zachęca do wykorzystania frameworków MITTRE ATT&CK i DISARM.

- W raporcie wskazano, że często główny cel działań FIMI/dezinformacyjnych nie jest pierwszym celem danej operacji.

- ENISA podkreśla konieczność dostosowania raportowania FIMI/dezinformacji do zgłaszania incydentów w cyberbezpieczeństwie.

[1] Propaganda obliczeniowa (computational propaganda) jako zagrożenie dla ustroju Rzeczpospolitej Polskiej (w:) Konstytucjonalizm polski. Refleksje z okazji jubileuszu 70-lecia urodzin i 45-lecia pracy naukowej Profesora Andrzeja Szmyta, Redakcja naukowa Agnieszka Gajda, Krzysztof Grajewski, Anna Rytel-Warzocha, Piotr Uziębło, Marcin M. Wiszowaty, Wydawnictwo Uniwersytetu Gdańskiego, Gdańsk 2020, s. 113-145.