Przyjęta 14 grudnia 2022 roku Dyrektywa NIS 2[1] doprecyzowała i rozszerzyła przepisy zwiększające bezpieczeństwo sieci i systemów informatycznych, wprowadzone dyrektywą NIS z 6 lipca 2016 roku. Zmienił się zarówno zakres podmiotowy, jak i przedmiotowy regulacji. Jednym z nowych rodzajów podmiotów, których dotyczyć będą obowiązki wynikające z dyrektywy NIS 2, są dostawcy usług zaufania (DUZ). Ich zakres działania do tej pory regulowany był przede wszystkim rozporządzeniem 910/2014 w sprawie identyfikacji elektronicznej i usług zaufania w odniesieniu do transakcji elektronicznych na rynku wewnętrznym (eIDAS)[2], które do prawa polskiego wdrożone zostało ustawą o usługach zaufania oraz identyfikacji elektronicznej (Ustawa o UZIE)[3].

Co zmienia dyrektywa NIS 2 w stosunku do poprzednich przepisów obejmujących tego rodzaju podmioty? Jakie nowe obowiązki nałożone zostały na DUZ i z jakimi karami wiąże się ich nieprzestrzeganie?

Dostawcy usług zaufania w rozporządzeniu eIDAS

Zgodnie z art. 3. rozporządzenia eIDAS, „usługa zaufania” oznacza usługę elektroniczną, zazwyczaj świadczoną za wynagrodzeniem i obejmującą:

- tworzenie, weryfikację i walidację podpisów elektronicznych, pieczęci elektronicznych lub elektronicznych znaczników czasu, usług rejestrowanego doręczenia elektronicznego oraz certyfikatów powiązanych z tymi usługami;

- tworzenie, weryfikację i walidację certyfikatów uwierzytelniania witryn internetowych;

- konserwację elektronicznych podpisów, pieczęci lub certyfikatów powiązanych z tymi usługami.

Podmioty, które świadczą przynajmniej jedną z wyżej wymienionych usług, rozporządzenie nazywa dostawcami usług zaufania. Mogą oni mieć status kwalifikowany lub niekwalifikowany. Status kwalifikowany nadaje organ nadzoru, jeśli dostawca świadczy przynajmniej jedną kwalifikowaną usługę zaufania[4] oraz spełnia określone w rozporządzeniu wymogi i przedstawi raport z oceny zgodności przeprowadzonej przez jednostkę oceniającą zgodność.

Wymogi dla kwalifikowanych dostawców usług zaufania opisane zostały w artykule 24 rozporządzenia eIDAS. Wśród nich znalazły się m.in.

- weryfikacja tożsamości i, w stosownym przypadku, wszelkich specjalnych atrybutów osoby fizycznej lub prawnej, której wydawany jest kwalifikowany certyfikat;

- informowanie organu nadzoru o zmianach w świadczeniu kwalifikowanych usług zaufania oraz o zamiarze zaprzestania działalności;

- zatrudnianie pracowników posiadających niezbędną wiedzę, wiarygodność, doświadczenie i kwalifikacje;

- posiadanie zasobów finansowych lub ubezpieczenia od odpowiedzialności w odniesieniu do ryzyka związanego z odpowiedzialnością za szkody;

- używanie wiarygodnych systemów i produktów, które są chronione przed modyfikacją i zapewniają techniczne bezpieczeństwo i wiarygodność procesów;

- podejmowanie odpowiednich środków zapobiegających fałszowaniu i kradzieży danych;

- posiadanie planu zakończenia działalności, aby zapewnić ciągłość usług;

- utrzymywanie i aktualizowanie bazy danych dotyczącej wydanych certyfikatów;

- rejestrowanie unieważnienia certyfikatów i publikowanie informacji o ich statusie.

W artykule 19 rozporządzenia eIDAS zostały również określone wymogi w zakresie bezpieczeństwa oraz zgłaszania incydentów. Wszyscy dostawcy usług zaufania, niezależnie od statusu, zostali zobowiązani do przyjmowania odpowiednich środków technicznych i organizacyjnych w celu zarządzania ryzykiem, na jakie narażone jest bezpieczeństwo świadczonych przez nich usług zaufania. Nałożono na nich również obowiązek niezwłocznego (nie później niż 24 godziny od otrzymania informacji) zawiadomienia organu nadzoru o wszelkich przypadkach naruszenia bezpieczeństwa lub utraty integralności, które mają znaczący wpływ na świadczoną usługę zaufania lub przetwarzane w jej ramach dane osobowe.

Kwalifikowani dostawcy usług zaufania mogą rozpocząć ich świadczenie po uzyskaniu wpisu na zaufaną listę. Do jej sporządzenia, prowadzenia i publikacji zobowiązane jest każde państwo członkowskie. Kwalifikowany DUZ, który został wskazany na takiej liście, może używać znaku zaufania UE, aby w prosty i rozpoznawalny sposób wskazać świadczone przez siebie kwalifikowane usługi zaufania.

Nadzór nad kwalifikowanymi dostawcami usług zaufania, w zakresie spełniania przez nich i świadczone przez nich usługi wymogów określonych w rozporządzeniu, sprawuje wyznaczony przez państwo organ. Działania nadzorcze w stosunku do kwalifikowanego DUZ mogą mieć charakter ex ante i ex post. Inaczej ma to miejsce w przypadku nadzoru nad niekwalifikowanymi dostawcami usług zaufania. Wobec nich, działania nadzorcze mogą być prowadzone wyłącznie ex post, gdy organ nadzoru pozyska informację, że niekwalifikowany DUZ lub świadczone przez niego usługi zaufania rzekomo nie spełniają określonych rozporządzeniem wymogów.

Ponadto, aby potwierdzić, że kwalifikowani dostawcy usług zaufania spełniają wymogi określone w rozporządzeniu eIDAS, podlegają oni audytowi przeprowadzanemu przez jednostkę oceniającą zgodność co najmniej raz na dwa lata. Oprócz tego, organ nadzoru może w dowolnym momencie przeprowadzić audyt lub zwrócić się do jednostki oceniającej zgodność o przeprowadzenie takiej oceny.

Do pozostałych zadań organu nadzoru należy w szczególności:

- analizowanie raportów z oceny zgodności, powstałych po audycie kwalifikowanych dostawców usług zaufania, przeprowadzanym przez jednostkę oceniającą zgodność;

- przyznawanie dostawcom usług zaufania i świadczonym przez nich usługom statusu kwalifikowanego dostawcy usług zaufania i kwalifikowanych usług, a także odebranie tego statusu;

- weryfikacja istnienia i prawidłowego stosowania przepisów dotyczących planów zakończenia działalności, w przypadkach gdy kwalifikowany dostawca usług zaufania zaprzestaje swojej działalności;

- wymaganie, aby dostawcy usług zaufania eliminowali wszelkie przypadki niespełnienia wymogów określonych w rozporządzeniu[5].

Do decyzji każdego państwa pozostawiono rodzaj i wysokość sankcji, jakie obowiązywać będą w przypadku nieprzestrzegania przepisów rozporządzenia. Podkreślono jednak, że muszą być one skuteczne, proporcjonalne i odstraszające[6].

Dostawcy usług zaufania w ustawie o usługach zaufania oraz identyfikacji elektronicznej

Ustawa o usługach zaufania oraz identyfikacji elektronicznej, która dostosowuje przepisy prawa polskiego do rozporządzenia eIDAS, została przyjęta 5 września 2016 roku. Zawarto w niej regulacje dotyczące

- krajowej infrastruktury zaufania,

- działalności dostawców usług zaufania, w tym zawieszanie certyfikatów podpisów elektronicznych i pieczęci elektronicznych

- nadzoru nad DUZ,

- trybu notyfikacji krajowego systemu identyfikacji elektronicznej,

- krajowego schematu identyfikacji elektronicznej oraz nadzoru nad nim,

- określania i wykorzystywania standardu usługi rejestrowanego doręczenia elektronicznego[7].

Zgodnie z polską ustawą, dostawcy usług zaufania, wraz ze świadczonymi przez nich usługami, wpisani są do jawnego rejestru. Dostawcę usług zaufania, który zamierza świadczyć kwalifikowane usługi zaufania, wpisuje się do rejestru na jego wniosek. Wydana przez właściwego ministra decyzja o wpisie do rejestru oznacza nadanie statusu kwalifikowanego dostawcy lub świadczonej przez niego usłudze oraz umożliwia wpis na zaufaną listę[8], zgodnie z art. 22 rozporządzenia eIDAS.

Na mocy ustawy o UZIE do prowadzenia rejestru i zaufanej listy upoważniony został Narodowy Bank Polski. W jego ramach, zgodnie z artykułem 10, funkcjonuje Narodowe Centrum Certyfikacji, do zadań którego należy:

- tworzenie i wydawanie kwalifikowanym dostawcom usług zaufania certyfikatów służących do weryfikacji zaawansowanych podpisów elektronicznych lub pieczęci elektronicznych oraz certyfikatów służących do weryfikacji innych usług zaufania świadczonych przez kwalifikowanych dostawców;

- publikowanie certyfikatów;

- publikowanie list unieważnionych certyfikatów;

- tworzenie danych do opatrywania certyfikatów pieczęcią elektroniczną.

W ustawie określony został katalog obowiązków, które musi wypełniać dostawca usług zaufania. Wśród nich znalazło się m.in.:

- zawarcie umowy ubezpieczenia odpowiedzialności cywilnej za szkody wyrządzone odbiorcom usług zaufania powstałe w okresie świadczenia tych usług;

- uzyskanie od osoby ubiegającej się o kwalifikowany certyfikat podpisu elektronicznego potwierdzenia przyporządkowania do niej danych służących do weryfikacji tego podpisu oraz poinformowanie jej o procedurze zgłaszania żądań unieważnienia kwalifikowanego certyfikatu;

- posiadanie polityki świadczenia usługi;

- w przypadku kwalifikowanych DUZ – posiadanie planu zakończenia działalności oraz zapewnienie możliwości całodobowego zgłaszania żądań unieważnienia kwalifikowanych certyfikatów;

- przechowywanie:

- potwierdzenia przyporządkowania do osoby, która otrzymała certyfikat podpisu elektronicznego, danych służących do weryfikacji tego podpisu,

- listy zawieszonych i unieważnionych kwalifikowanych certyfikatów,

- polityki świadczenia usługi,

- żądań unieważnienia kwalifikowanego certyfikatu,

- innych dokumentów, o ile polityka świadczenia usługi wymagała ich utworzenia i przechowywania.

Nadzór nad dostawcami usług zaufania sprawuje minister właściwy do spraw informatyzacji. Do jego kompetencji, oprócz tych wynikających z przepisów rozporządzenia eIDAS, należy także wydawanie certyfikatów dostawców usług zaufania i narodowego centrum certyfikacji oraz możliwość ich unieważnienia. Bada on również zgodność przyjętej przez dostawców polityki świadczenia usługi z przepisami o usługach zaufania oraz nakłada kary pieniężne.

Minister, w przypadku stwierdzenia, że kwalifikowany dostawca usług zaufania prowadzi działalność niezgodnie z przepisami, może wezwać go do usunięcia stwierdzonych nieprawidłowości, zmiany polityki świadczenia usług, unieważnienia kwalifikowanych certyfikatów wydanych z naruszeniem polityki świadczenia usług, a także wydać decyzję o odebraniu mu lub świadczonej przez niego usłudze statusu kwalifikowanego.

W przypadku gdy wyniki audytu przeprowadzanego wobec dostawcy usług zaufania na podstawie rozporządzenia eIDAS wykażą niezgodność z przepisami ustawy o usługach zaufania, minister może wydać decyzję o nałożeniu na takiego dostawcę obowiązku usunięcia stwierdzonych niezgodności.

W ustawie zawarte zostały również przepisy dotyczące odpowiedzialności karnej oraz możliwych kar finansowych. Zgodnie z artykułami 42-44 ustawy, karze grzywny, ograniczenia wolności albo pozbawienia wolności do lat 3 podlega m. in. ten, kto:

- świadcząc usługi zaufania, wydaje certyfikat zawierający nieprawdziwe dane w celu popełnienia czynu zabronionego;

- jako kwalifikowany dostawca usług zaufania ujawnia lub wykorzystuje, wbrew warunkom określonym w przepisach o usługach zaufania, informacje objęte tajemnicą związaną ze świadczeniem usług zaufania;

- wydaje środek identyfikacji elektronicznej w systemie identyfikacji elektronicznej przyłączonym do węzła krajowego osobie nieuprawnionej.

Na kwalifikowanego dostawcę usług zaufania może zostać także nałożona kara pieniężna na podstawie decyzji ministra właściwego do spraw informatyzacji. Może mieć to miejsce m.in. w przypadku:

- niewykonania obowiązku weryfikacji tożsamości lub atrybutów osoby fizycznej lub prawnej, której wydaje kwalifikowany certyfikat;

- niezastosowania się do wezwania usunięcia stwierdzonych nieprawidłowości w prowadzonej przez siebie działalności;

- stosowania polityki świadczenia usługi lub innych dokumentów związanych ze świadczeniem usługi zaufania niezgodnych z przepisami;

- braku unieważnienia kwalifikowanych certyfikatów mimo wezwania ministra właściwego do spraw informatyzacji w przypadku stwierdzenia, że kwalifikowany DUZ prowadzi działalność niezgodnie z przepisami o usługach zaufania;

- wydawania certyfikatów niezgodnie z polityką świadczenia usługi;

- nieudzielania informacji lub nieudostępnienia dokumentów bezpośrednio związanych ze świadczonymi usługami zaufania lub mającymi wpływ na świadczone usługi zaufania, w tym dotyczących zarządzania incydentami związanymi z usługą zaufania;

- niepoinformowania ministra właściwego do spraw informatyzacji o zmianie danych podlegających wpisowi do rejestru lub dotyczących technicznych możliwości prowadzenia działalności w zakresie świadczenia usług zaufania;

- niewykonywania obowiązku wynikającego z art. 19 ust 2 rozporządzenia eIDAS, tj. zawiadamiania organu nadzoru i, w stosownych przypadkach, innych właściwych podmiotów, o wszelkich przypadkach naruszenia bezpieczeństwa lub utraty integralności, które mają znaczący wpływ na świadczoną usługę zaufania lub przetwarzane w jej ramach dane osobowe;

- uniemożliwiania lub utrudniania audytorowi organu nadzoru wykonywanie czynności audytowych;

- braku posiadania planu zakończenia działalności lub niestosowania go do zakończenia działalności.

Dostawcy usług zaufania w dyrektywie NIS 2

Dyrektywa 2022/2555 (NIS 2) ustanawia środki mające na celu osiągnięcie wysokiego wspólnego poziomu cyberbezpieczeństwa w całej Unii, aby poprawić funkcjonowanie rynku wewnętrznego[9]. Prawodawca unijny uznał, że w celu zapewnienia odpowiedniego poziomu bezpieczeństwa i nadzoru wobec dostawców usług zaufania, należy ich również objąć zakresem stosowania dyrektywy NIS 2. Definiując w niej kwestie związane z usługami zaufania i ich dostawcami, odwołano się do podstawowych definicji określonych w rozporządzeniu eIDAS.

Co do zasady dyrektywa obowiązuje podmioty publiczne lub prywatne należące do sektorów określonych w załącznikach, które kwalifikują się jako średnie przedsiębiorstwa lub przekraczają pułapy dla takich przedsiębiorstw[10]. Podmioty te muszą świadczyć usługi lub prowadzić działalność w UE. Dostawcy usług zaufania są jednak objęci zakresem dyrektywy NIS 2, niezależnie od trzech kwestii: wielkości podmiotu, statusu (kwalifikowany lub niekwalifikowany) oraz podmiotów, na rzecz których świadczą usługi i obszarów, do których one należą. Oznacza to, że chociaż unijny akt umożliwia zwolnienie z obowiązków ustanowionych w dyrektywie określonych podmiotów, które prowadzą działania w obszarach bezpieczeństwa narodowego, bezpieczeństwa publicznego, obronności lub egzekwowania prawa, lub które świadczą usługi wyłącznie na rzecz podmiotów administracji publicznej w tych obszarach, to nie ma to jednak zastosowania do podmiotów działających jako dostawcy usług zaufania[11].

Kwalifikowani DUZ są podmiotami kluczowymi, natomiast niekwalifikowani DUZ – ważnymi[12](zgodnie z art. 3 ust. 2 dyrektywy NIS 2).

Prawodawca unijny respektuje również wprowadzone w rozporządzeniu eIDAS wyłączenie podmiotów świadczących usługi zaufania wykorzystywane wyłącznie w obrębie zamkniętych systemów wynikających z prawa krajowego lub z porozumień zawartych przez określoną grupę uczestników spod przepisów. Tym samym podmioty te nie są zobowiązane do przestrzegania obowiązków wynikających z dyrektywy NIS 2.

Obowiązki dostawców usług zaufania w NIS 2

Aby uprościć obowiązki dostawców usług zaufania w odniesieniu do bezpieczeństwa ich sieci i systemów informatycznych, dyrektywa uchyla odpowiednie przepisy określone w rozporządzeniu 910/2014 (eIDAS) i w dyrektywie 2018/1972 (Europejski Kodeks Łączności Elektronicznej, EKŁE), na podstawie których na te rodzaje podmiotów nałożono wymogi w zakresie bezpieczeństwa i zgłaszania incydentów. Równocześnie obowiązki dotyczące cyberbezpieczeństwa określone w dyrektywie NIS 2 uznane są za uzupełniające względem innych wymogów nałożonych na DUZ na podstawie eIDAS. Nie oznacza to jednak zwolnienia dostawców usług zaufania z wymogów dla kwalifikowanych DUZ określonych w artykule 24 rozporządzenia. Zgodnie z motywem 93 NIS 2, przepisy te nadal mają zastosowanie.

Niezależnie od tego, jaki status posiada dostawca usług zaufania (kwalifikowany czy niekwalifikowany), jest on zobowiązany do wypełniania wszystkich obowiązków określonych w dyrektywie.

Środki zarządzania ryzykiem

Pierwszym z obowiązków jest podjęcie przez dostawców usług zaufania wszelkich odpowiednich i proporcjonalnych środków technicznych, operacyjnych i organizacyjnych w celu zarządzania ryzykiem, na jakie narażone są ich usługi oraz zapewnienia bezpieczeństwa sieci i systemów informatycznych wykorzystywanych do prowadzenia działalności lub świadczenia usług. Mają one również zapobiegać wpływowi incydentów na odbiorców usług lub minimalizować taki wpływ. Środki te dotyczą także zarządzania ryzykiem w odniesieniu do klientów i ufających stron trzecich[13] oraz zgłaszania incydentów zgodnie z wymogami NIS 2.

Wprowadzenie przez dostawców usług zaufania technicznych, operacyjnych i organizacyjnych środków zarządzania ryzykiem musi uwzględniać wszystkie zagrożenia i mieć na celu ochronę sieci i systemów informatycznych oraz środowiska fizycznego tych systemów przed incydentami. W dyrektywie NIS 2 określony został otwarty katalog obowiązków w tym zakresie, wśród których znajduje się m. in.:

- polityka analizy ryzyka i bezpieczeństwa systemów informatycznych;

- obsługa incydentu;

- ciągłość działania i zarządzanie kryzysowe;

- bezpieczeństwo łańcucha dostaw;

- bezpieczeństwo w procesie nabywania, rozwoju i utrzymania sieci i systemów informatycznych, w tym postępowanie w przypadku podatności i ich ujawnianie;

- polityki i procedury służące ocenie skuteczności środków zarządzania ryzykiem w cyberbezpieczeństwie;

- podstawowe praktyki cyberhigieny i szkolenia w zakresie cyberbezpieczeństwa;

- polityki i procedury stosowania kryptografii;

- bezpieczeństwo zasobów ludzkich oraz polityka kontroli dostępu;

- w stosownych przypadkach – stosowanie uwierzytelniania wieloskładnikowego, zabezpieczonych połączeń czy zabezpieczonych systemów łączności wewnątrz podmiotu.

Prawodawca unijny przewidział w odniesieniu do dostawców usług zaufania pomoc w zakresie wdrażania środków zarządzania ryzykiem w cyberbezpieczeństwie. Do 17 października 2024 roku, Komisja musi przyjąć akt wykonawczy, w którym określi wymogi techniczne i metodykę dotyczącą tych środków dla tej grupy podmiotów. Do tej pory KE nie przedstawiła takiej regulacji[14].

Zgłaszanie incydentów poważnych

Drugim ważnym obowiązkiem dla dostawców usług zaufania jest zgłaszanie incydentów poważnych[15] do odpowiedniego CSIRT lub właściwego organu. W celu określenia, czy incydent ma charakter poważny, dostawca usług zaufania powinien wziąć pod uwagę m. in. jakich sieci i systemów informatycznych, dotyczy incydent, a w szczególności jakie mają znaczenie dla świadczenia usług, dotkliwość i charakterystykę techniczną cyberzagrożenia oraz podatności, które są wykorzystywane przy ataku. Należy mieć również na uwadze poprzednie doświadczenia podmiotu z podobnymi incydentami.

W dyrektywie opisano wieloetapowe podejście do zgłaszania poważnych incydentów. Pozwala ono zapewnić odpowiednią równowagę między szybkim zgłaszaniem, które pomaga zahamować potencjalne rozprzestrzenianie się poważnych incydentów i uzyskać pomoc, a szczegółowym zgłaszaniem, umożliwiającym wyciągnięcie cennych wniosków z poszczególnych incydentów i, z czasem, poprawienie cyberodporności poszczególnych podmiotów i całych sektorów.

Jeżeli podmioty dowiedzą się o poważnym incydencie, mają obowiązek wydania wczesnego ostrzeżenia bez zbędnej zwłoki, nie później niż w ciągu 24 godzin. Powinno ono zawierać tylko informacje niezbędne do tego, by powiadomić CSIRT (lub organ właściwy) o wystąpieniu incydentu i umożliwić podmiotowi zwrócenie się o pomoc w razie potrzeby. Po wczesnym ostrzeżeniu powinno nastąpić zgłoszenie incydentu. Powinna się w nim znaleźć aktualizacja informacji z wczesnego ostrzeżenia i wskazanie wstępnej oceny poważnego incydentu, w tym jego dotkliwości i skutków.

Co do zasady, w dyrektywie określono maksymalny czas na przesłanie zgłoszenia jako 72 godziny od powzięcia informacji o poważnym incydencie, natomiast dla dostawców usług zaufania czas ten został skrócony do 24 godzin.

W ciągu miesiąca od zgłoszenia incydentu podmioty muszą złożyć sprawozdanie końcowe. Wyjątkiem jest sytuacja, w której incydent trwa dłużej niż okres przewidziany na złożenie tego sprawozdania. Konieczne jest wtedy złożenie sprawozdania okresowego z postępów w pracach, a termin na złożenie sprawozdania końcowego przesunięty zostaje na maksymalnie miesiąc po zakończeniu obsługi incydentu przez podmiot.

Pozostałe obowiązki DUZ

Dostawcy usług zaufania zostali również zobowiązani do powiadomienia odbiorców swoich usług o poważnych incydentach, które mogą mieć wpływ na ich świadczenie, a także – w przypadku odbiorców, których potencjalnie dotyczy poważne cyberzagrożenie – o środkach zaradczych.

Oprócz tego, do obowiązków dostawców usług zaufania należy także prowadzenie szkoleń, obowiązkowych dla kadry kierowniczej oraz zalecanych dla pracowników, stosowanie własnych lub nabytych certyfikowanych produktów, usług i procesów oraz zawiadamianie o uczestnictwie w mechanizmach wymiany informacji. Zalecane jest także korzystanie z kwalifikowanych usług zaufania.

Środki nadzoru i egzekwowania przepisów wobec DUZ w NIS 2

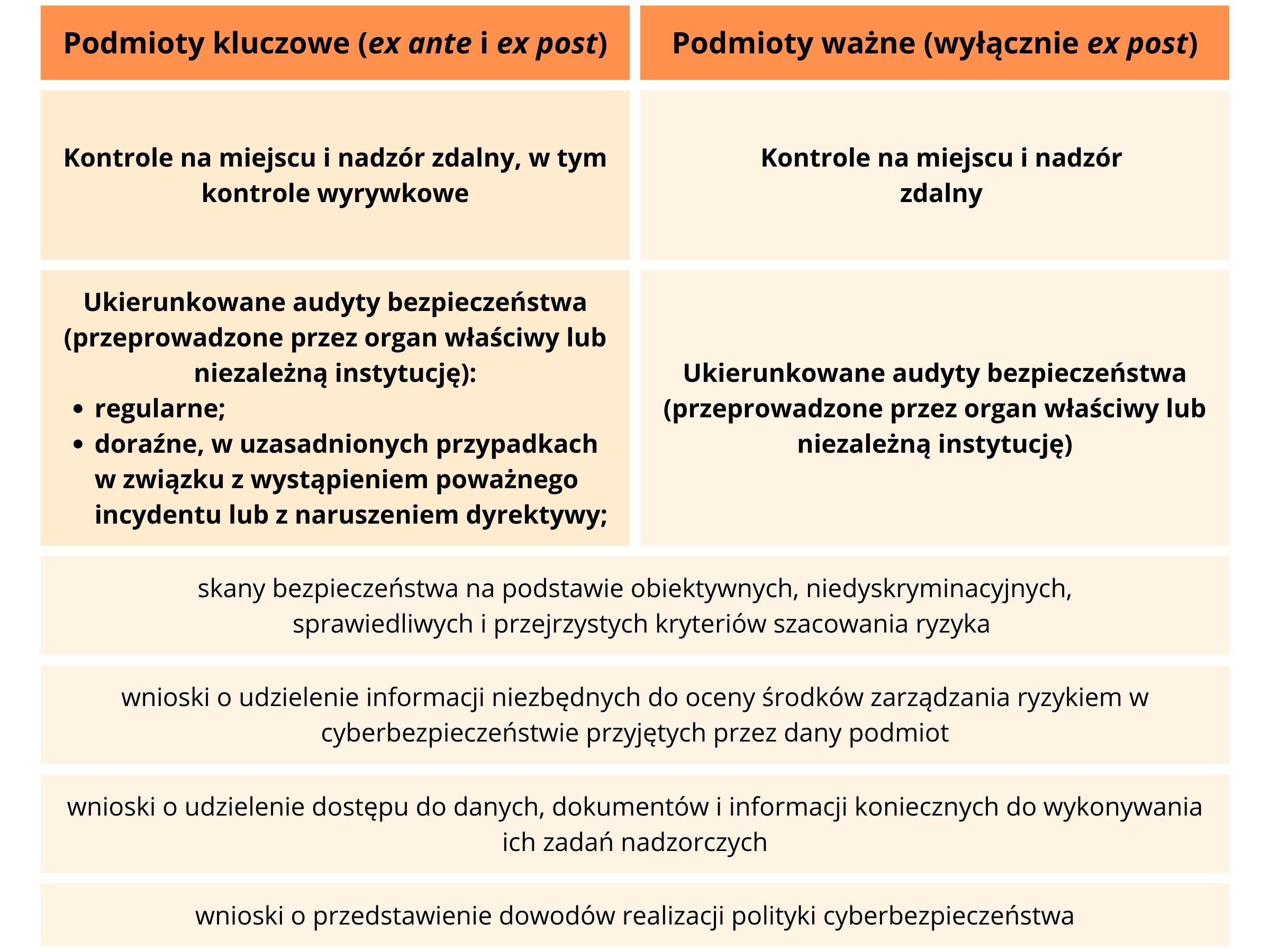

Jak zaznaczono wcześniej, kwalifikowani dostawcy usług zaufania są podmiotami kluczowymi, natomiast niekwalifikowani – podmiotami ważnymi. Wynika to z przyjętego przez unijnego prawodawcę założenia o zapewnieniu odpowiedniej równowagi między wymogami i obowiązkami związanymi z ryzykiem a obciążeniem administracyjnym wynikającym z nadzoru nad zgodnością z przepisami. W związku z tym, systemy nadzoru oraz katalog środków egzekwowania przepisów stosowane wobec tych dwóch rodzajów podmiotów również są zróżnicowane.

Ważną kwestią w kontekście nadzoru i egzekwowania przepisów jest to, że obowiązek zapewnienia przestrzegania przez określony podmiot przepisów NIS 2 nałożony jest na każdą osobę fizyczną odpowiedzialną za podmiot kluczowy lub działającą w charakterze przedstawiciela prawnego. Wiąże się ona bowiem z możliwością pociągnięcia takiej osoby do osobistej odpowiedzialności za nieprzestrzeganie przez podmiot dyrektywy.

Nadzór

Kwalifikowani DUZ (podmioty kluczowe) na podstawie dyrektywy są objęci kompleksowym systemem nadzoru ex ante i ex post, natomiast niekwalifikowani DUZ (podmioty ważne) systemem uproszczonym, tj. wyłącznie ex post. Jak zaznaczono w motywie 122 dyrektywy, od podmiotów ważnych nie należy zatem wymagać, aby systematycznie dokumentowały przestrzeganie środków zarządzania ryzykiem w cyberbezpieczeństwie, natomiast właściwe organy powinny sprawować nadzór w oparciu o podejście reaktywne. Oznacza to, że nadzór ex post nad niekwalifikowanymi dostawcami usług zaufania może być uruchamiany w oparciu o przekazane właściwym organom dowody, wskazówki lub informacje, gdy wskazują one, że zachodzi możliwość naruszenia przepisów dyrektywy. Co więcej, zadania nadzorcze nie powinny niepotrzebnie utrudniać działalności prowadzonej przez dany podmiot.

Każde państwo członkowskie zostało zobowiązane do wyznaczenia co najmniej jednego właściwego organu odpowiedzialnego za cyberbezpieczeństwo oraz za zadania nadzorcze. W przypadku dostawców usług zaufania, organem tym może być organ nadzorczy wyznaczony na podstawie rozporządzenia eIDAS, czyli w przypadku Polski – minister właściwy ds. informatyzacji. Warto jednak zaznaczyć, że rozstrzygnięcie kwestii podmiotu, który będzie pełnił funkcję organu właściwego dla DUZ, nastąpi w drodze ustawy wdrażającej dyrektywę NIS 2 do polskiego porządku prawnego.

Prawodawca unijny w motywach do dyrektywy podkreśla konieczność umożliwienia organom właściwym decydowania w proporcjonalny sposób o hierarchii priorytetów w stosowaniu działań i środków nadzorczych, którymi dysponują. Do wyboru odpowiedniego środka nadzoru lub egzekwowania przepisów powinny być stosowane metodyki nadzorcze zgodne z podejściem opartym na analizie ryzyka. Środki te powinny być skuteczne, proporcjonalne, odstraszające i nakładane stosownie do indywidualnego przypadku.

W poniższej tabeli wskazano główne różnice w możliwych do podjęcia przez organ właściwy środkach nadzoru wobec podmiotów kluczowych i ważnych.

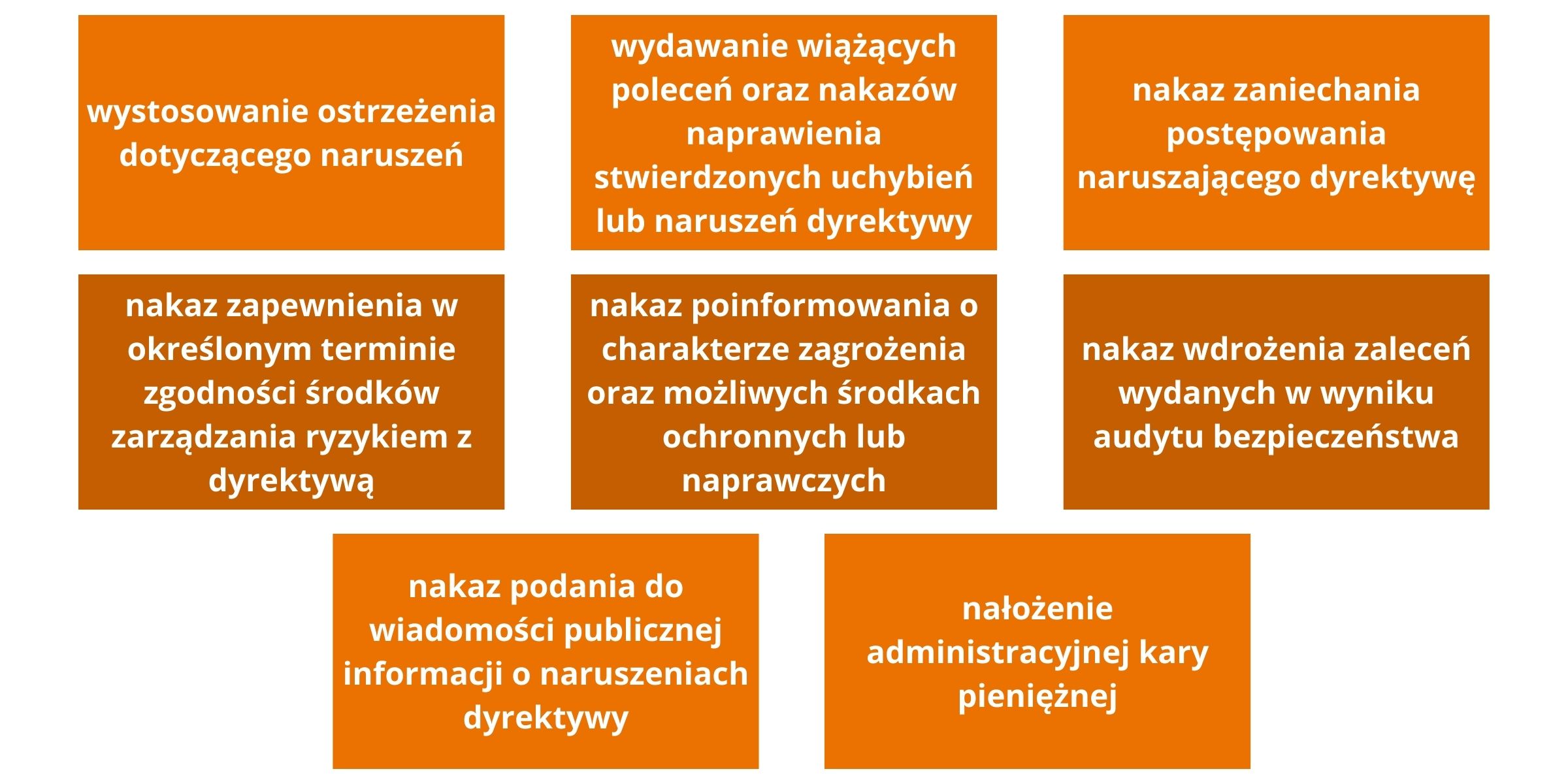

Egzekwowanie przepisów

W motywie 127 dyrektywy podkreślono konieczność ustanowienia minimalnego wykazu uprawnień do egzekwowania przepisów, które mogą zostać wykonane w przypadku naruszenia środków zarządzania ryzykiem w cyberbezpieczeństwie oraz obowiązków w zakresie zgłaszania incydentów. Podobnie jak w przypadku środków nadzoru, również środki egzekwowania przepisów powinny być skuteczne, proporcjonalne i odstraszające, a także nakładane stosownie do okoliczności każdego indywidualnego przypadku.

Przy egzekwowaniu przepisów organ właściwy powinien uwzględniać kwestie takie jak:

- charakter, waga oraz czas trwania naruszenia,

- wyrządzone szkody majątkowe i niemajątkowe,

- to, czy naruszenie było umyślne, czy wynikało z niedbalstwa,

- działania podjęte, aby zapobiec szkodom majątkowym lub niemajątkowym lub je ograniczyć,

- stopień odpowiedzialności lub mające znaczenie wcześniejsze naruszenia,

- stopień współpracy z właściwym organem,

- inne okoliczności obciążające lub łagodzące.

W odpowiednio uzasadnionych przypadkach, gdy organ właściwy wie o poważnym cyberzagrożeniu lub o nadchodzącym ryzyku, powinien on mieć możliwość podjęcia natychmiastowej decyzji o środkach egzekwowania przepisów, aby zapobiec incydentowi lub na niego zareagować.

W dyrektywie określono katalog środków, które mogą zostać użyte do egzekwowania przepisów wobec podmiotów nim objętym. Wyróżnia się środki wspólne dla kwalifikowanych DUZ (podmiotów kluczowych) i niekwalifikowanych DUZ (podmiotów ważnych) oraz środki możliwe do zastosowania wyłącznie w przypadku pierwszej grupy. Do wspólnych środków zalicza się:

W przypadku kwalifikowanych dostawców usług zaufania możliwe jest również wyznaczenie na oznaczony okres urzędnika monitorującego do nadzorowania przestrzegania przepisów. Co więcej, jeżeli zastosowane środki z zakresu egzekwowania przepisów okażą się nieskuteczne, właściwe organy mogą także wyznaczyć termin podjęcia przez dany podmiot działań na rzecz usunięcia uchybień lub zapewnienia zgodności z określonymi wymogami. W przypadku niepodjęcia przez podmiot żądanego działania w wyznaczonym terminie, organy właściwe są uprawnione także do:

- tymczasowego zawieszenia lub zwrócenia się do odpowiedniego organu o tymczasowe zawieszenie certyfikacji lub zezwolenia na świadczenie niektórych lub wszystkich usług;

- zwrócenia się do właściwych instytucji lub sądów o nałożenie tymczasowego zakazu pełnienia funkcji zarządczych w tym podmiocie na osobę fizyczną wykonującą obowiązki zarządcze na poziomie dyrektora generalnego lub przedstawiciela prawnego.

Powyższe środki (tymczasowe zawieszenie lub zakaz pełnienia funkcji zarządczych) stosuje się tylko do czasu, gdy dany podmiot podejmie działania niezbędne do usunięcia uchybień lub spełnienia wymogów właściwego organu.

Niezależnie od wymienionych wyżej środków egzekwowania przepisów, na podmioty kluczowe i ważne mogą być nakładane administracyjne kary pieniężne w przypadku naruszenia przepisów dotyczących środków zarządzania ryzykiem oraz obowiązków zgłaszania incydentów. W przypadku kwalifikowanych dostawców usług zaufania, kara może wynosić maksymalnie co najmniej 10 000 000 euro lub 2% łącznego rocznego światowego obrotu w poprzednim roku obrotowym przedsiębiorstwa, do którego należy podmiot. Dla niekwalifikowanych DUZ kwota ta wynosi maksymalnie 7 000 000 EUR lub 1,4 % łącznego rocznego światowego obrotu w poprzednim roku obrotowym przedsiębiorstwa, do którego należy podmiot. W obu przypadkach zastosowanie ma kwota wyższa.

Podsumowanie

- Dostawcy usług zaufania, których działalność do tej pory regulowana była rozporządzeniem 910/2014 w sprawie identyfikacji elektronicznej i usług zaufania w odniesieniu do transakcji elektronicznych na rynku wewnętrznym (eIDAS) i ustawą wdrażającą to rozporządzenie (ustawą o usługach zaufania oraz identyfikacji elektronicznej), zostali objęci zakresem dyrektywy NIS 2.

- Dostawcy usług zaufania są objęci zakresem dyrektywy NIS 2, niezależnie od wielkości podmiotu, posiadanego statusu (kwalifikowany lub niekwalifikowany) oraz podmiotów, na rzecz których świadczą usługi.

- Kwalifikowani DUZ są w rozumieniu dyrektywy NIS 2 podmiotami kluczowymi, a niekwalifikowani – ważnymi.

- NIS 2 zakłada uchylenie odpowiednich przepisów dotyczących wymogów w zakresie bezpieczeństwa i zgłaszania incydentów, określonych w rozporządzeniu eIDAS i w dyrektywie EKŁE.

- Obowiązki dotyczące cyberbezpieczeństwa określone w dyrektywie NIS 2 należy uznać za uzupełniające względem wymogów nałożonych na dostawców usług zaufania na podstawie eIDAS.

- DUZ są zobowiązani do podjęcia wszelkich odpowiednich i proporcjonalnych środków technicznych, operacyjnych i organizacyjnych w celu zarządzania ryzykiem, na jakie narażone są ich usługi, w tym w odniesieniu do klientów i ufających stron trzecich. Takie obowiązki powinny również dotyczyć fizycznej ochrony świadczonych usług.

- Dostawcy usług zaufania zobowiązani zostali również do zgłaszania incydentów poważnych do odpowiedniego CSIRT lub organu właściwego, w ciągu 24 godzin od uzyskania informacji o tym incydencie.

- Katalog środków nadzoru oraz środków egzekwowania przepisów, stosowanych wobec kwalifikowanych i niekwalifikowanych podmiotów zaufania, jest zróżnicowany.

- Niezależnie od środków egzekwowania przepisów, na dostawców usług zaufania mogą być nakładane administracyjne kary pieniężne, w maksymalnej wysokości określonej w dyrektywie.

[1] Dyrektywa Parlamentu Europejskiego i Rady (UE) 2022/2555 z dnia 14 grudnia 2022 r. w sprawie środków na rzecz wysokiego wspólnego poziomu cyberbezpieczeństwa na terytorium Unii, zmieniająca rozporządzenie (UE) nr 910/2014 i dyrektywę (UE) 2018/1972 oraz uchylająca dyrektywę (UE) 2016/1148 (Dz.U. L 333 z 27.12.2022, str. 80).

[2] Rozporządzenie Parlamentu Europejskiego i Rady (UE) nr 910/2014 z dnia 23 lipca 2014 r. w sprawie identyfikacji elektronicznej i usług zaufania w odniesieniu do transakcji elektronicznych na rynku wewnętrznym oraz uchylające dyrektywę 1999/93/WE (Dz.U. L 257 z 28.8.2014, s. 73).

[3] Ustawa z dnia 5 września 2016 r. o usługach zaufania oraz identyfikacji elektronicznej, Dz.U. 2016 poz. 1579.

[4] Kwalifikowana usługa zaufania zgodnie z art. 3 pkt 17 rozporządzenia eIDAS oznacza usługę zaufania, która spełnia stosowne wymogi określone w przedmiotowym akcie prawnym.

[5] Art. 17 rozporządzenia eIDAS.

[6] Art. 16 rozporządzenia eIDAS.

[7] Art. 1 ustawy o usługach zaufania oraz identyfikacji elektronicznej.

[8] Polska zaufana lista (lista TSL) dostępna jest na stronie NCCert NBP: https://nccert.pl/tsl.htm

[9] O dyrektywie NIS 2 pisaliśmy już w analizach TUTAJ, TUTAJ i TUTAJ.

[10] Na podstawie art. 2 załącznika do zalecenia 2003/361/WE za średnie przedsiębiorstwa uznaje się takie, które zatrudniają powyżej 50 osób, i którego obroty roczne i/lub roczna suma bilansowa przekracza 10 mln EUR.

[11] Art. 2 ust 7-9 dyrektywy NIS 2.

[12] Art. 3 ust. 2 dyrektywy NIS 2.

[13] Zgodnie z art. 3 rozporządzenia eIDAS, „strona ufająca” oznacza osobę fizyczną lub prawną, która polega na identyfikacji elektronicznej lub usłudze zaufania.

[14] Akty wykonawcze do dyrektywy NIS 2 można znaleźć na stronie: https://eur-lex.europa.eu/search.html?SUBDOM_INIT=ALL_ALL&LB=32022L2555&DTS_SUBDOM=ALL_ALL&DTS_DOM=ALL&lang=pl&type=advanced&qid=1710422969019&SELECT=LB_DISPLAY.

[15] Incydent oznacza zdarzenie naruszające dostępność, autentyczność, integralność lub poufność przechowywanych, przekazywanych lub przetwarzanych danych lub usług oferowanych przez sieci i systemy informatyczne lub dostępnych za ich pośrednictwem (art. 6 pkt 6 dyrektywy NIS 2). Incydent uznaje się za poważny, jeżeli: (a) spowodował lub może spowodować dotkliwe zakłócenia operacyjne usług lub straty finansowe dla danego podmiotu lub (b) wpłynął lub jest w stanie wpłynąć na inne osoby fizyczne lub prawne, powodując znaczne szkody majątkowe i niemajątkowe (art. 23 ust. 3 dyrektywy NIS 2).